IEC 62443 – Orientierung für mehr Sicherheit in der Industrial IT

Die Normenreihe IEC 62443 gilt heute als der wichtigste Standard für industrielle Cyber Security. Sie bietet Unternehmen einen klaren Rahmen, um Produktionsanlagen systematisch abzusichern und gleichzeitig regulatorische Anforderungen zu erfüllen. Doch wie lässt sich der Standard in der Praxis anwenden – und wo sind individuelle Anpassungen notwendig?

Was ist IEC 62443?

Die Normenreihe IEC 62443 ist der weltweit wichtigste Standard für Cybersecurity in industriellen Automatisierungs- und Steuerungssystemen (IACS). Sie wird von der International Electrotechnical Commission (IEC) entwickelt und ist in vielen Branchen, insbesondere in der Prozessindustrie, im Energiesektor und in der Fertigung, inzwischen ein zentraler Referenzrahmen. Ziel der Norm ist es, ein einheitliches Fundament für die Absicherung industrieller Systeme zu schaffen, die traditionell lange Lebenszyklen haben und oft in Umgebungen betrieben werden, in denen Verfügbarkeit und Sicherheit höchste Priorität haben.

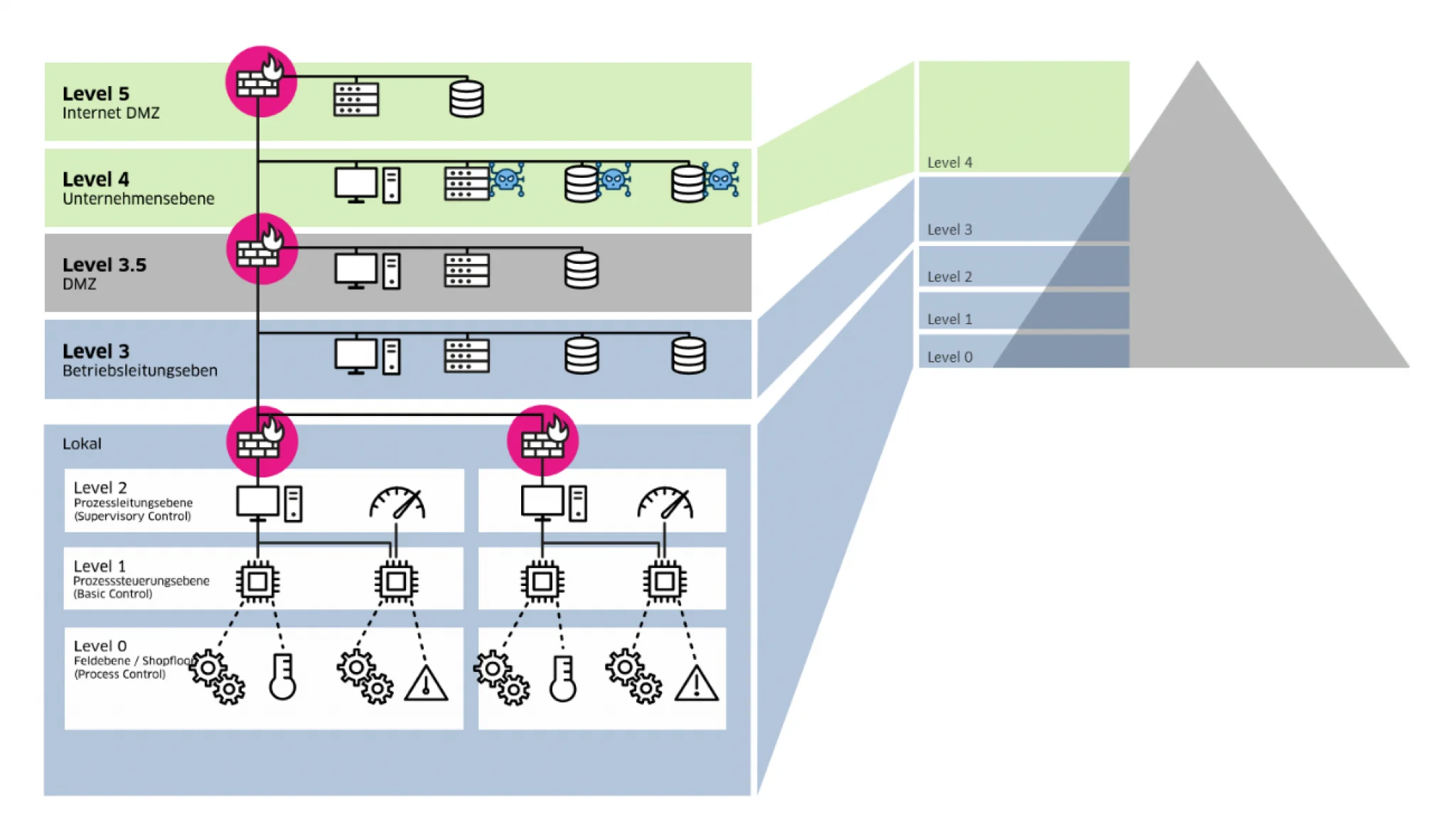

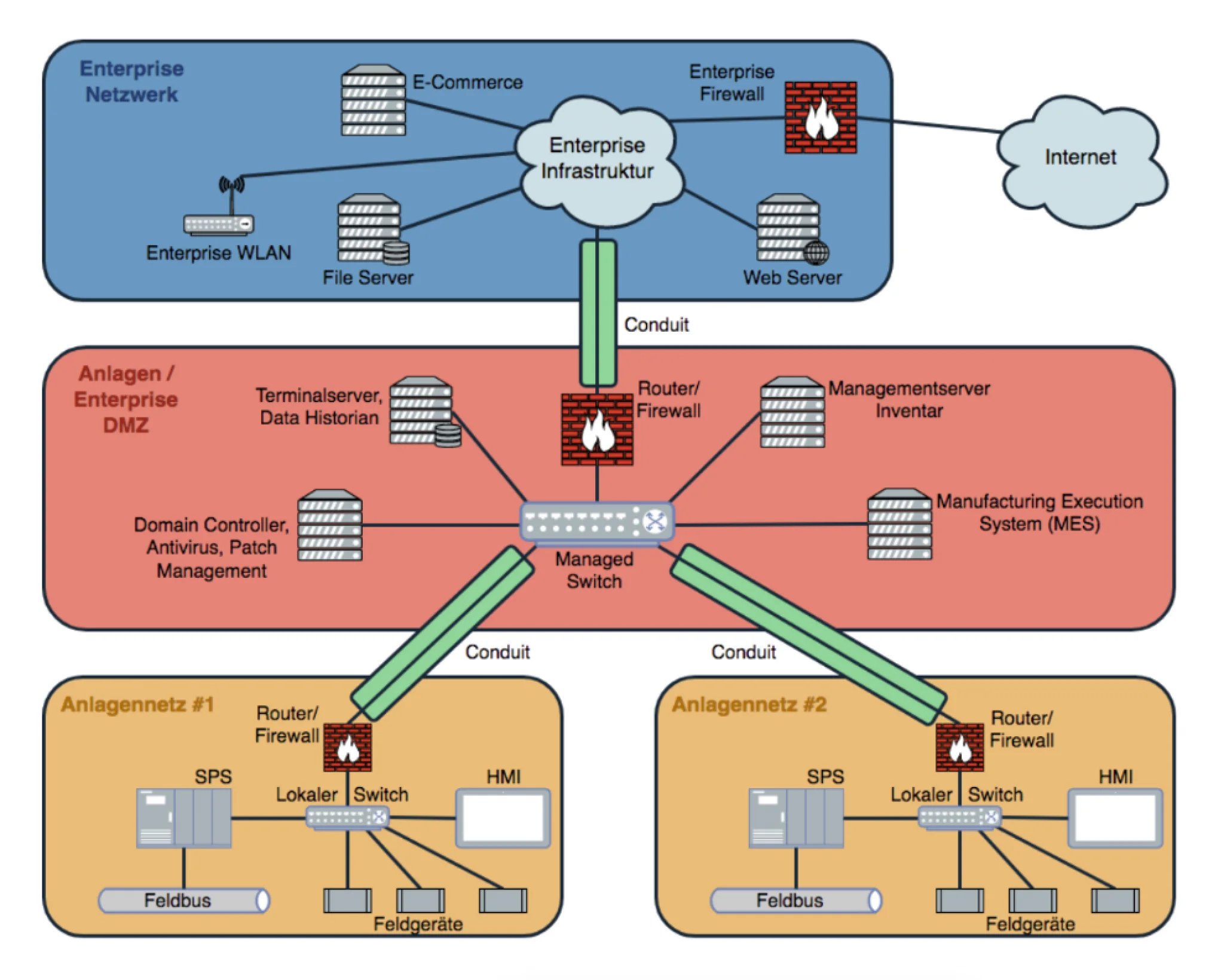

Ein Kernelement von IEC 62443 ist die Segmentierung in Zonen und Conduits. Zonen fassen Systeme mit ähnlichen Sicherheitsanforderungen zusammen, während Conduits die Kommunikationsverbindungen zwischen diesen Zonen beschreiben. Dieses Konzept erlaubt eine gezielte Risikobetrachtung und verhindert, dass ein Angreifer mit einem einzigen Einstiegspunkt Zugriff auf die gesamte Anlage erlangt. Die Norm deckt zudem den gesamten Lebenszyklus ab – von der Planung über die Implementierung bis zur Wartung und Stilllegung – und richtet sich an alle beteiligten Akteure: Hersteller, Systemintegratoren und Betreiber.

Warum empfehlen wir Unternehmen, sich daran zu orientieren?

Die Bedrohungslage für industrielle Systeme hat sich in den letzten Jahren drastisch verändert. Während in der Vergangenheit Produktionsanlagen meist isoliert betrieben wurden, sind heute durch Digitalisierung, Industrial IoT und Cloud-Anbindungen zahlreiche Schnittstellen entstanden. Angriffe wie Ransomware, Manipulation von Prozessdaten oder gezielte Industriesabotage sind keine hypothetischen Szenarien mehr, sondern reale Risiken.

IEC 62443 bietet Unternehmen eine strukturierte Vorgehensweise, um diese Risiken zu bewerten und systematisch zu adressieren. Durch die Definition klarer Sicherheitsanforderungen können Betreiber:

die Angriffsfläche reduzieren,

die Verfügbarkeit kritischer Systeme sicherstellen,

regulatorische Vorgaben (IKT, NIS2, KRITIS) erfüllen und

das Vertrauen von Kunden, Aufsichtsbehörden und Partnern stärken.

Ein weiterer Vorteil ist die internationale Verbreitung des Standards. Wer IEC 62443 berücksichtigt, positioniert sich nicht nur sicherheitstechnisch, sondern auch wirtschaftlich: In immer mehr Ausschreibungen wird die Einhaltung explizit gefordert.